Ihre Herausforderung

Die häufigsten Fragestellungen beim Aufbau bzw. Ausbau einer leistungsfähigen Cyberabwehr, mit denen sich unsere Kunden konfrontiert sehen, sind:

- Kennen Sie den Status-quo Ihrer Cyberabwehr und haben Sie eine Roadmap zur Stärkung Ihrer Cyberresilienz? Unternehmen sind in der IT-Security häufig getrieben durch Einzelthemen. Typische Beispiele aus unserer Praxis sind: Ausbau SIEM mit Anbindung weiterer Datenbanken und Applikationen, Erweiterung SIEM um SOAR, Erweiterung Firewalls um WAF bzw. WAAP, Härtung der Datenbanken, Umsetzung Zero Trust etc. Dabei geht durch starke Fokussierung auf – zweifelsohne wichtige – Einzelthemen teilweise der Blick auf das „große Ganze“ verloren und Governance-, Organisations- und Prozess-Themen rücken leicht in den Hintergrund. Nicht zuletzt aufgrund der Anforderungen aus DORA (Digital Operational Resilience Act) wird diesen Themen zukünftig mehr Bedeutung zukommen.

- Ein erfolgreicher Cyberangriff erfordert unverzügliches und koordiniertes Handeln – sind Sie organisatorisch darauf vorbereitet? Der gesamte Prozess von der Erkennung des Angriffs über die Isolierung betroffener Systeme und deren Desinfektion bis zum Wiederanlauf muss gesteuert und koordiniert werden, inkl. beteiligter IT-Dienstleister. Und das zu jeder Tages- und Nachtzeit! Hinzu kommen zu erfüllende regulatorische Vorgaben. So fordert bspw. DORA die umgehende Erkennung und Klassifizierung aller IKT-bezogenen Vorfälle sowie eine detaillierte Aufzeichnung aller Tätigkeiten vor und während schwerer IKT-bezogener Vorfälle.

- Haben Sie bei der Cyberabwehr auch an den „Faktor Mensch“ gedacht? Zur Abwehr von Social-Engineering-Angriffen gilt es, alle Mitarbeitenden regelmäßig zu schulen, und zwar zielgruppengerecht, d.h. ohne zu viel „Tech-speak“, beispielweise durch anschauliche Use Cases für typische Angriffsszenarien. Auch hierzu gibt es entsprechende regulatorische Vorgaben aus DORA.

Unsere Lösung

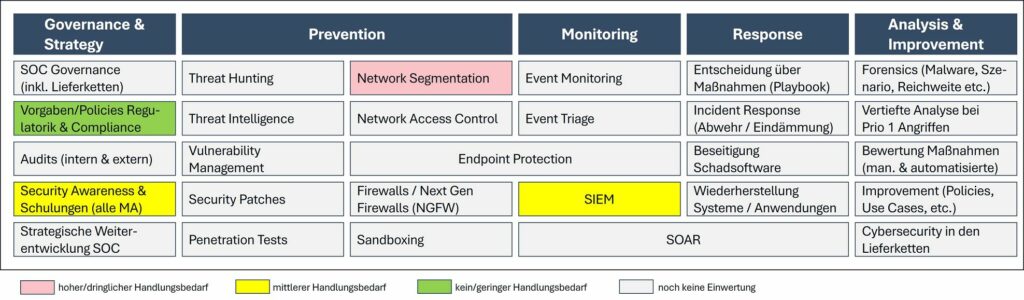

Unser Quick-Check Cybersecurity schafft einen gesamtheitlichen Überblick über den Status-quo. Dabei werden neben dem Status der Cybersecurity-Kernaufgaben auch organisatorische und prozessuale Themen, wie die Aufstellung des Security Operations Centers (SOC) und seine Einbettung in die IT-Security-Organisation und Governance-Themen, wie das Zusammenarbeitsmodell mit dem Managed Security Service Provider, betrachtet. Als Ergebnis liegt eine Heatmap mit bewerteten Handlungsfeldern vor.

Der Quick-Check Cybersecurity umfasst folgende Schritte:

- Umfassende Standortbestimmung Cybersecurity und SOC entlang der 5 Kernaufgaben

- Governance, d.h. die Erstellung von Vorgaben und Richtlinien im Rahmen der Security Governance und Überwachung deren Einhaltung

- Prevention, d.h. präventive Maßnahmen, wie bspw. kontinuierliche Bedrohungsanalyse, Erkennen von Schwachstellen, Durchführung von Security Assessments

- Monitoring, d.h. proaktives Überwachen des Netzwerks und der Systeme bis zum Endpoint

- Response, d.h. Maßnahmen zur Schadensbegrenzung und -behebung, wie bspw. Sperrung und Desinfektion infizierter Clients, Blockieren der weiteren Ausbreitung im Netzwerk

- Analysis & Improvement, d.h. vertiefte Analysen bei umfangreichen und/oder komplexen Angriffen und Ergänzung sowie Optimierung der Use Cases zur Angriffserkennung

- Transparenz herstellen über die IT-Security-Organisation und die Einbettung des SOC (Verteilung der Rollen, Kompetenzen, Verantwortlichkeiten und Prozesse)

- Transparenz herstellen über die Aufgabenteilung mit dem Managed Security Service Provider und das Zusammenarbeitsmodell

- Vorschlag zur Definition bzw. Adjustierung der Rollen und Verantwortlichkeiten des SOC inkl. Zusammenarbeitsmodell mit dem Managed Security Service Provider

- Identifikation und Priorisierung der Handlungsbedarfe unter Berücksichtigung der regulatorischen Anforderungen (insb. aus DORA)

Auf Basis des Quick-Checks unterstützen wir gerne bei Folgeaufgaben:

- Tieferlegung der Handlungsfelder (Inhalte, Kosten-/Nutzen-Abwägung, Verzahnung und Priorisierung auf Detaillevel)

- Erstellung Kostenschätzung und Umsetzungs-Roadmap

- Verzahnung mit dem Projektportfolio

- Entwicklung und Adjustierung SOC-Governance

- Ggf. erforderliche Anpassungen an SOC-Organisation und -Prozessen

- Ggf. Aufbau oder Ausbau SOC und Unterstützung Ausschreibungsprozess Managed Security Service Provider

Parallel zu den genannten Schritten empfehlen wir, die Schaffung eines „IT-Security Mindsets“ anzugehen. Dazu gehören bspw. die zielgruppengerechte Aufbereitung der IT-Security-Themen für Vorstand, Führungskräfte in der Linie und Projektleiter, die Bildung eines IT-Security Kompetenzcenters als virtueller Verbund von Experten aus allen betroffenen Organisationseinheiten und die gezielte Ansprache von Stakeholdern.

Ihre Mehrwerte

Transparenz über den Status-quo der Cyberabwehr: Bewertete Handlungsfelder als „Absprungbasis“ für die Definition notwendiger Maßnahmen zur Stärkung der Cyberabwehr und Einhaltung der regulatorischen Vorgaben.

Gesamtheitliche Betrachtung Cyberresilienz: Einbezug von Governance-, Organisations- und Prozessthemen sowie Zusammenarbeitsmodell mit dem Managed Security Service Provider (sofern vorhanden) und regulatorischen Vorgaben (insb. DORA).

Entfaltung der erforderlichen Schlagkraft im SOC zur Cyberabwehr: Optimale organisatorische Einbettung des SOC in die IT-Security-Organisation und Definition adäquater Governance und Prozesse machen das SOC zur Kommandozentrale für Cyberabwehr.

Optimierung der Cyberabwehr-Weiterentwicklung: Keine singulären Einzelmaßnahmen, sondern regelmäßiges Top-down-Vorgehen mit übergreifender Maßnahmenliste, Kostenschätzung, abgestimmter Umsetzungs-Roadmap und Verzahnung mit dem Projektportfolio.